Este articulo es la transcripción al blog de un powerpoint que cree para hacerme a la idea de los desafio desde el punto de vista de seguridad que representan los wearables a dia de hoy (Diciembre 2014). Al final de la entrada adjunto dicho PPT [18].

Por si alguien no sabe lo que son, los wearables se pueden definir como “el conjunto de aparatos y dispositivos electrónicos que se incorporan en alguna parte de nuestro cuerpo interactuando continuamente con el usuario y con otros dispositivos con la finalidad de realizar alguna función específica” [1]. Los wearable se basan en el paradigma de wearable computing [2], dicho paradigma ha evolucionado en torno a tres factores:

- La minimización del tamaño de los ordenadores

- El incremento de su potencia computacional

- La cada vez mayor movilidad de las personas y su conectividad global

- La cada vez mayor personalizacion de los dispositivos

Con esta definición podemos encontrar en el mercado los siguientes tipos de wearables:

-

Relojes para hacer fitness:

- Relojes inteligentes:

- Gafas inteligentes:

- Gadgets de todo tipo:

- Smart clothing:

- Wearables para la salud:

Casos concretos

Apple iWatch

A la venta en 2015. Se conoce muy poco del dispositivo, pero presumiblemente vendrá con iOS 8.1.1, versión de iOS ya Jailbreakeada. Y con vulnerabilidades aún por arreglar [17].

Android WearUsado por los relojes LG G y Samsung Gear Live (Ya rooteados) [10].

Una característica importante que tiene es que no hay WebViews en Android Wear y esto significa que nos libramos de problemas como los Cross Site Scripting (XSS) o Cross Site Request Forgery (CSRF). La navegación se realiza a través del telefono Android, lo que quiere decir que los dispositivos wearables android se basan fuertemente en la comunicación con el teléfono Android. Un ataque MITM supondría el control total del dispositivo wearable.

Samsung Gear 2Samsung Galaxy Gear 2 está diseñado para emitir un ruido fuerte cuando se está haciendo una foto. Tras el rooting y utilizando ODIN, herramienta de software de Samsung, es posible habilitar Galaxy Gear 2 para hacer fotos con la cámara integrada pero en silencio. Esto abre la puerta a escenarios para violar la privacidad de otras personas”.

Algunas aplicaciones de Galaxy Gear 2 se cargan en el dispositivo con la ayuda de Gear Manager, una aplicación especial de Samsung diseñada para transmitir una app desde el smartphone al smartwatch. Cuando la aplicación se instala en el sistema operativo del reloj no se muestra ninguna notificación en la pantalla del reloj. Esto hace que los ataques dirigidos que implican la instalación de aplicaciones en silencio sea posible”.

Google GlassLas Google Glass tienen dos formas distintas de conectarse a internet: O bien uniendo el dispositivo vía Bluetooth con el dispositivo móvil con el que comparte su conexión, o directamente uniendose a una red por wifi.

La primera opción puede llevar a ataques de bluejacking, bluesnarfing, etc. La segunda opción no requiere de otro dispositivo móvil para navegar, pero puede provocar ataques MITM.

De hecho es sabido que no todo el tráfico que se intercambia entre el dispositivo y el hotspot esta cifrado. En particular, es posible saber que sitios web esta visitando el usuario de las gafas y llevar a cabo una tarea de perfiles, una forma sencilla de vigilancia [11]. Otra vulnerabilidad conocida es la de la navegación automática de códigos QR [16].

Las características comunes de todos ellos son pocas o ninguna, cada fabricante fabrica sus productos con características y funcionalidades completamente dispares. En la actualidad no existen estandares asentados en el mercado que permitan unificar tanto las comunicaciones como la programación de estos dispositivos [3] [7]. Únicamente los fabricante que tienen distintos wearables, permiten cierta interconexión entre los mismos.

Como decía no existe una API común para el desarrollo de Apps para dispositivos wearables (con la honrosa excepción de Android Wear [8]). Además las apps y los propios dispositivos wearables han tenido un bajo nivel de testaje (desde el punto de de vista de la seguridad).

Históricamente las características comunes de los wearables han sido:

- Bajo consumo (necesidad de baterías pequeñas)

- Interfaces de usuario simples

- Bajo nivel de comunicación

- Bajo nivel de seguridad

- Poco peso requerido

Desde el punto de vista de seguridad se pueden mencionar los siguientes retos que es necesario afrontar:

- Autenticación

- Cifrado de contenidos

- Securización de sus comunicaciones

- Ataques remotos

Autenticación

Los dispositivos wearables requieren interfaces de usuario cada vez más complejas. Ya no basta un botón y una interfaz de usuario monocroma que muestre el modo del menu en el que se encuentra. Cada vez viene siendo más importante que el uso sea gráfico con gestos como los que usamos en tabletas y móviles. Y esto requiere una mayor complejidad tanto hardware como software, con un sistema operativo debajo y apps que se puedan descargar para satisfacer las necesidad del usuario final. Por supuesto, a nivel de hardware esto supone mayor necesidad de potencia computacional y una mayor necesidad de baterías potentes pero a la vez pequeñas. Un verdadero reto a todos los niveles: software y hardware.

Desde el punto de vista de autenticación, al almacenar información privada en los dispositivos, es necesaria, al igual que ocurre en los móviles algún tipo de autenticación para que, en caso de extravío el dispositivo wearable no pueda ser utilizado ni la información almacenada en el mismo accedida. Es por ello que cada vez es más común que estos dispositivos disponga de un formulario donde introducir una contraseña con la que poder acceder a todas las funcionalidades del wearable. El proceso de autenticación y el almacenamiento de esta contraseña requiere de la utilización de funciones de hashing (MD5, SHA1...) que son computacionalmente muy intensivas, al tiempo que la experiencia de usuario requiere que el tiempo de autenticación sea corto. Esto hace que cada vez sean necesarias mejores circuitería para satisfacer las necesidades de seguridad de estos dispositivos.

Cifrado de los contenidos

Otro de los frentes abiertos en el área de la seguridad de los wearables es la protección de los "contenidos" que almacenan. En mayor o menor medida todos los wearables tiene cierta capacidad de almacenar datos que podría ser muy utiles a atacantes maliciosos. Se hace necesario que estos contenidos esten cifrados para casos como la pérdida o sustracción del dispositivo.

Sin embargo el cifrado de contenidos es un arma de doble filo. Por un lado porque reduce el rendimiento computacional del dispositivo, requiere mayor capacidad de baterías y requiere mejores procesadores. Se podría usar un cifrado más ligero, una especia de cifrado CESAR de transposición, pero esto, por supuesto supondrá un menor nivel de seguridad [5]. Es necesario llegar a un equilibrio para conseguir un buen nivel de cifrado a un coste computacional, de rendimiento y de experiencia de usuario mejores.

Seguridad en comunicaciones

Otro de los aspectos claves en los que incidir es la securización de las comunicaciones entre dispositivos y entre los dispositivos y sus "bases", entendiendo éstos los equipos que les permiten actualizarse y/o comunicarse con internet (móviles, portátiles, routers, etc).

Estas comunicaciones requieren autenticación y cifrado (lo que implica un incremento del grado de computación). En caso de que se utilizaran métodos de cifrado/securización “non-consuming” éstos serían poco seguros (Por ejemplo la utilización de tecnologías como Bluetooth o Zigbee supone una deficiente implementación de la seguridad por carecer estos protocolos de características adecuadas de cifrado). Las tecnologías actualmente más utilizadas (Wifi con WPA2, UMTS, etc) provocan un mayor consumo energético.

Ataques contra wearables

Actualmente no hay evidencias que hagan pensar que los wearables están en el punto de mira de los ciberdelincuentes, es probable que en el futuro se conviertan en objetivo si llegan a ser son adoptadas ampliamente por los consumidores. [12]

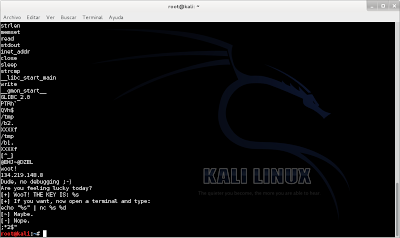

No hay que olvidar que los wearables no son mas que otra "thing" más del Internet Of Things (IoT). Actualmente ya se esta hablando de botnets de things (thingbots) [13][14][15], por lo que es asumible pensar que en el futuro un wearable pudiera formar parte de una botnet.

Además hay que tener en cuenta el caracter personal de los wearables. Estos dispositivos pueden ser una fuente de problemas de privacidad en caso de que un atacante remoto pudiera conseguir acceder a ellos.

Publicaciones existentes en cuanto a seguridad en wearables

A.- Wearable Computers, 2002 (ISWC 2002). Blasko, G. and Feiner S. Security challenges for wearable computing. A case study. (IFAWC 2007). Lindström J. (https://pure.ltu.se/portal/files/2508129/security_challenges_for_wearable_computing.pdf)

B.- Secure wearable and implantable body sensor networks in hazardous environments (DCNET 2010). Wearable Computing. Challenges and opportunities for privacy protection. Office of the privacy commisioner of Canada. (https://www.priv.gc.ca/information/research-recherche/2014/wc_201401_e.pdf)

Ventajas e inconvenientes de la investigación en este campo

Ventajas- Poco investigado

- Mucho interés potencial por parte de la sociedad (Previsión de 171 millones de wearables en 2016) [6]

- Económico: Puede requerir la adquisición de dispositivos

- Mercado: Muchos fabricantes, poca estandarización

- Investigación privada (fabricantes)

[1] - http://www.quees.info/que-es-wearable.html

[2] - Security challenges for wearable computing. A case of study.

[3] - Open Wearable Computing Group

[4] - Wearable Computing Challenges (2011)

[5] - Secure wearable and implantable body sensor networks in hazardous environments, Hamdi, M. ; Boudriga, N. ; Abie, Habtamu ; Denko, Mieso; Communications Networks and Security Research Lab., Ariana, Tunisia

[6] - 3 World Market for Wearable Technology – A Quantitative Market Assessment – 2012, IMS Research, August 2012

[7] - http://www.ce.org/i3/Features/2014/January-February/Getting-Wearables-Right.aspx

[8] - https://developer.android.com/wear/index.html

[9] - http://blog.nvisium.com/2014/07/getting-started-with-android-wear.html

[10] http://www.eteknix.com/galaxy-gear-gets-custom-rom-third-party-app-web-browsing-support/ , http://www.androidcentral.com/hacking-android-wear

[11]- http://www.baquia.com/tecnologia-y-negocios/entry/emprendedores/kaspersky-lab-advierte-de-los-riesgos-de-seguridad-de-los-dispositivos-wearables

[12] - http://cso.computerworld.es/seguridad-movil/wearables-una-amenaza-para-la-privacidad

[13] - http://whatis.techtarget.com/definition/IoT-botnet-Internet-of-Things-botnet

[14] - http://www.proofpoint.com/about-us/press-releases/01162014.php

[15] - http://securityaffairs.co/wordpress/28642/cyber-crime/spike-botnet-runs-ddos.html

[16] - http://usa.kaspersky.com/internet-security-center/internet-safety/google-glass-security

[17] - http://www.zdziarski.com/blog

[18] - Powerpoint Wearable Security